Cryptanalyse

Défi : La résistance des systèmes cryptographiques

Aperçu

Evaluer le niveau de résistance des systèmes cryptographiques couramment utilisés afin de mieux connaître leur niveau de sécurité.

Emmanuel Thomé, DR Inria

Gaëtan Leurent, CR Inria

Le projet Cryptanalyse s’intéresse à l’étude et à la standardisation des primitives cryptographiques. En effet la cryptographie moderne est devenue un outil indispensable pour sécuriser les communications personnelles, commerciales et institutionnelles. Ce projet permettra de fournir, une estimation des difficultés de résoudre les problèmes sous-jacents et d’en déduire le niveau de sécurité que confère l’utilisation de ces primitives.

La problématique est l’évaluation de la sécurité des algorithmes cryptographique.

Mots clefs : cryptanalyse, clef symétrique, clef asymétrique, schéma de signature, algorithme de chiffrement, fonction de hachage, MAC, mode de chiffrement, factorisation, logarithme discret, courbe elliptique.

Les tâches

Nos recherches

Les principaux axes du projet.

Algorithmes de crible, Algèbre linéaire sur les corps finis pour la cryptanalyse, Courbes algébriques et couplages, Cryptanalyse statistique, Cryptanalyse structurelle et algébrique, Attaques génériques en cryptographie symétrique, Automatisation des attaques.

Mission 1 : Étudier les algorithmes cryptographiques déployés à grande échelle.

Étudier la marge de sécurité des algorithmes cryptographiques déployés à grande échelle :

- Cryptographie symétrique : AES, SHA-2, SHA-3, Salsa20, SNOW, ZUC, GCM, ChaChaPoly

- Cryptographie asymétrique : RSA, DH, DSA, ECDH, ECDSA.

Permettre d’évaluer la marge de sécurité des algorithmes et de prévenir les utilisateurs quand leur sécurité devient trop faible, afin qu’ils puissent basculer vers des algorithmes plus sûrs.

Mission 2 : Étudier et comparer les algorithmes récemment proposés, en incluant les algorithmes sélectionnés par le NIST.

Étudier et comparer les algorithmes récemment proposés, en incluant les algorithmes sélectionnés par le NIST :

- Cryptographie symétrique : Cryptographie à bas coût et algorithmes proposés pour la téléphonie 5G (SNOWV, ZUC-256) ;

- Cryptographie asymétrique : couplages et propositions à base de groupes de classes.

À toutes les étapes du chemin vers la standardisation, la comparaison des algorithmes cryptographiques les plus jeunes est essentielle.

Mission 3 : Étudier des algorithmes dédiés à des contextes particuliers.

Étudier les algorithmes dédiés à des contextes particuliers (algorithmes destinés à l’optimisation des contre-mesures, algorithmes destinés à la minimisation de la complexité multiplicative, …).

Déterminer si des moyens d’attaque spécifiques à ces primitives existent.

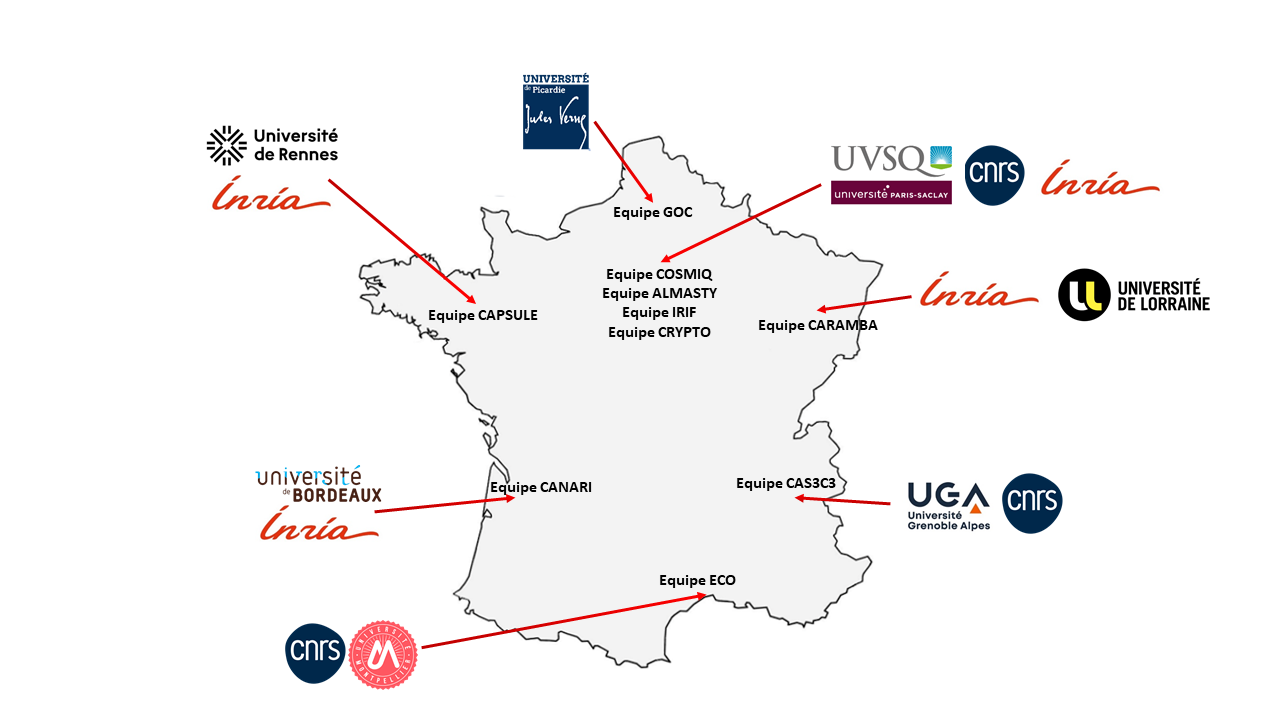

Le consortium

CNRS, INRIA, Université de Bordeaux, Université Grenoble-Alpes, Université de Lorraine, Université de Montpellier, Université de Picardie Jules Verne, Université de Rennes, Université de Saint-Quentin-en-Yvelines.

L’étude en profondeur de la résistance aux primitives de cryptanalyse (existantes ou futures) et l’évaluation du niveau de sécurité.

Certaines des techniques développées dans le cadre de ce projet pourraient avoir une connexion mineure avec des techniques de cryptographie ou de cryptanalyse à développer dans le cadre du projet PQ-TLS du PEPR Technologies quantiques.

Mise à disposition de dépôts de code source sur des plateformes de développement ouvertes de type Github / Gitlab.

Organisation de journées d’échanges par sous-groupe thématique sur les contours des axes identifiés pour donner une meilleure lisibilité sur la cryptanalyse des primitives cryptographique aux utilisateurs.

Publication des résultats par des articles et des communications scientifiques ou des rapports techniques plus exhaustifs.

Créer un réseau de compétence national sur la thématique de la cryptanalyse.

Une communauté d’un peu plus de 30 chercheurs, enseignants-chercheurs ainsi qu’un nombre équivalent de doctorants et de post-doctorants.

Publications

Les autres projets du PEPR Cybersécurtié