SecurEval

Défi : l’évaluation de la sécurité des logiciels

Aperçu

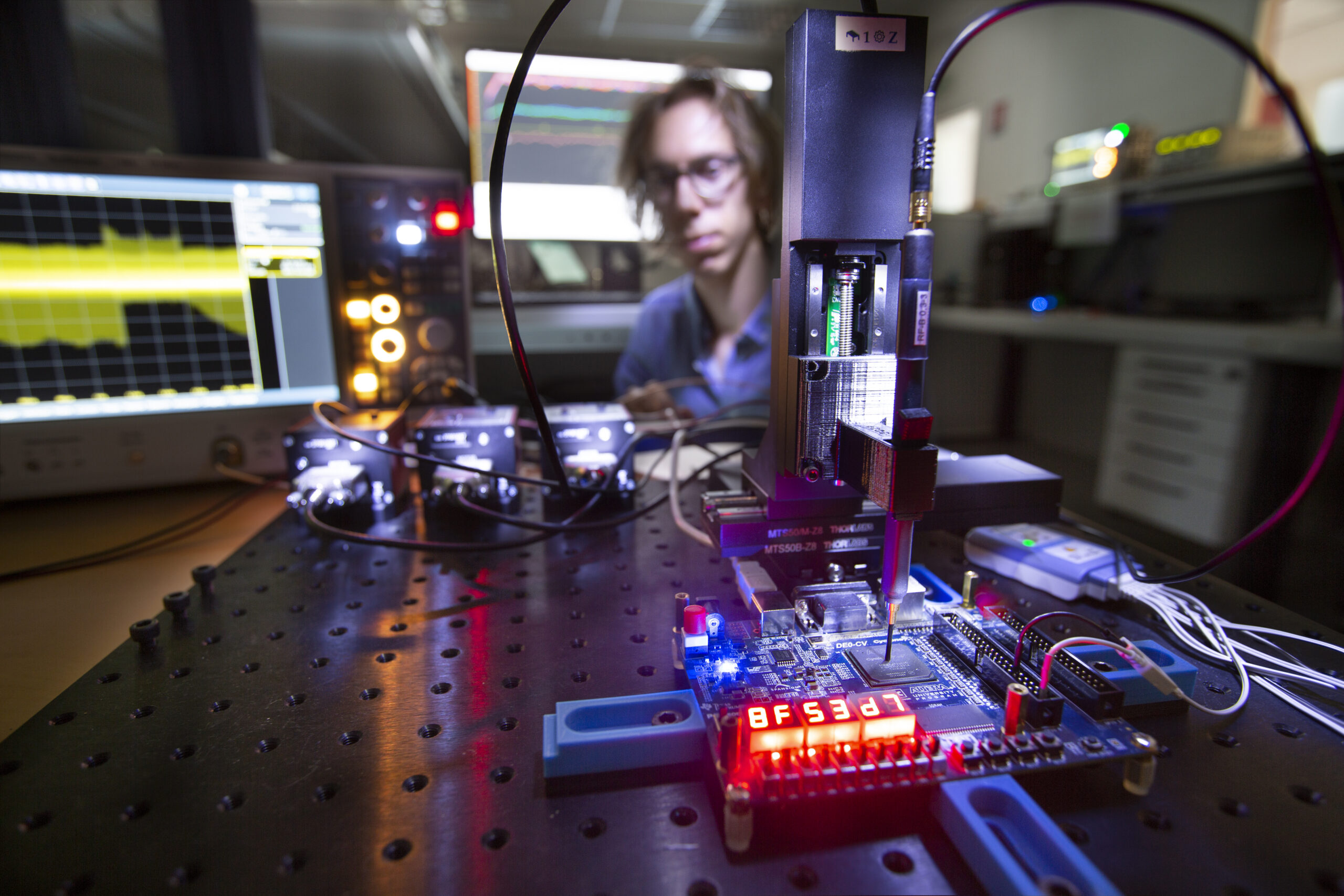

Concevoir des nouveaux outils d’analyses de conformité et de vulnérabilité des logiciels pour mieux évaluer leur sécurité.

Patricia Mouy, Cheffe de laboratoire CEA

Sébastien Bardin, Fellow CEA

Dans le cadre du projet SecurEval, des approches d’analyse et de vérification de systèmes numériques s’appliquent dans les domaines du test, de l’analyse statique, de la vérification formelle, et de la simulation aux problématiques d’évaluation de cybersécurité. Le projet adresse les questions du traitement de nouvelles cibles, de nouvelles propriétés, et du passage à l’échelle de leurs combinaisons.

Un autre objectif est la mise en œuvre de ces techniques outillées dans leurs méthodologies et leurs pratiques concrètes.

Mots clefs : Test, analyse de code, caractérisation, vérification formelle, preuve de conformité, analyse de vulnérabilités

Faire évoluer

Nos recherches

Les techniques d’analyse de code, issues du monde des systèmes critiques.

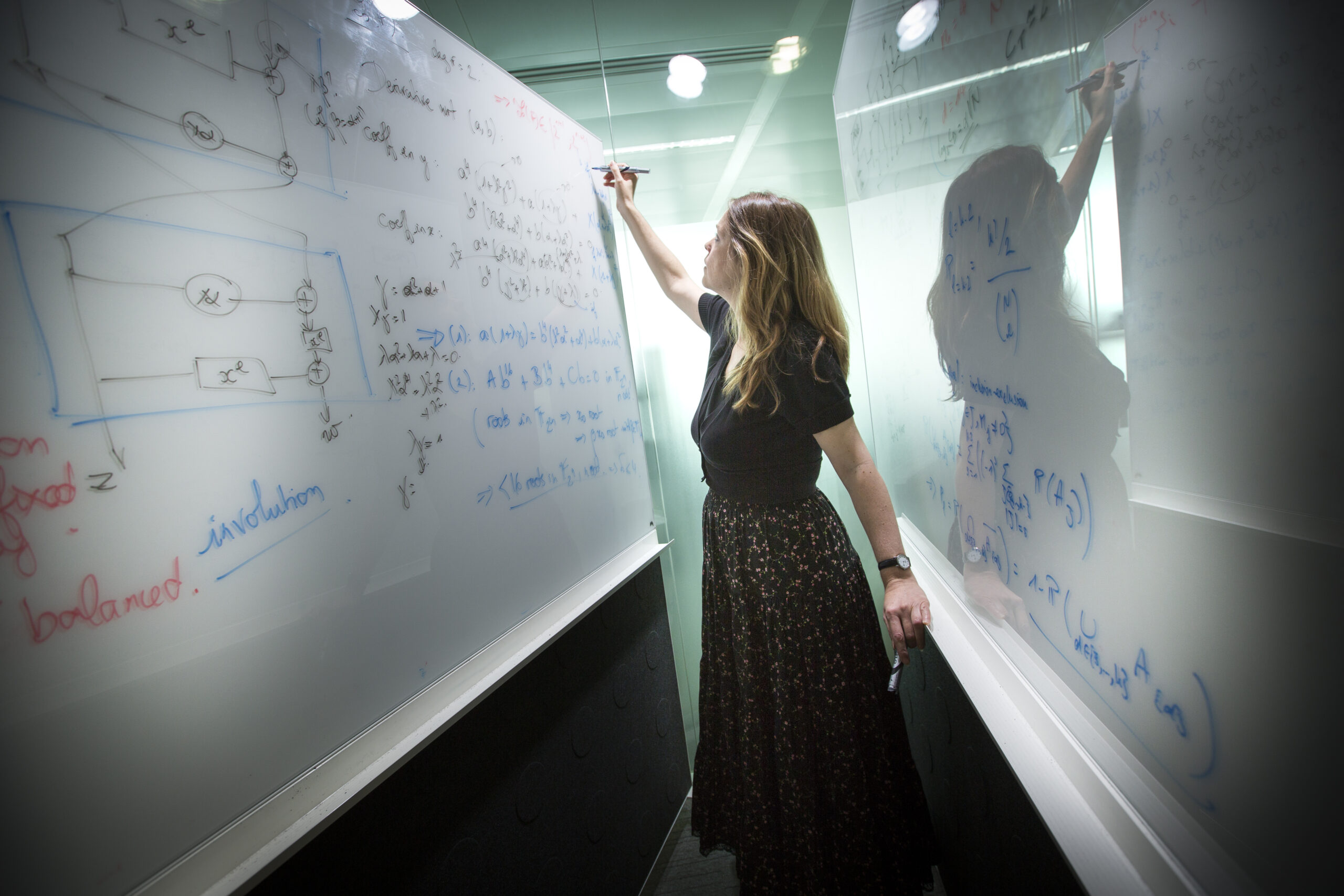

Pour traiter efficacement du cas des systèmes numériques modernes, les techniques d’analyse de code, issues du monde des systèmes critiques, doivent être refondues pour s’adapter aux objectifs de l’évaluation de sécurité et passer à l’échelle de systèmes complexes, mêlant fonctionnalités dédiées et bibliothèques tierces. On citera par exemple l’enjeu de la conception de nouveaux modèles de fautes, du support de langages émergents, la visualisation des garanties formelles apportées, l’utilisation de techniques d’apprentissage pour automatiser les gestes répétitifs ou optimiser l’extraction d’informations pertinentes, ou encore l’élaboration d’approches combinant analyses statiques et dynamiques.

La preuve de conformité et de respect des normes.

En aval de l’évaluation, la preuve de conformité et de respect des normes reste aujourd’hui une étape manuelle et très consommatrice de temps. Le projet prioritaire visera à rechercher des méthodologies et des outils permettant d’apporter la preuve de conformité de systèmes logiciels, y compris lorsqu’ils évoluent en réponse à̀ une campagne de tests de vulnérabilités (bug bounty) par exemple.

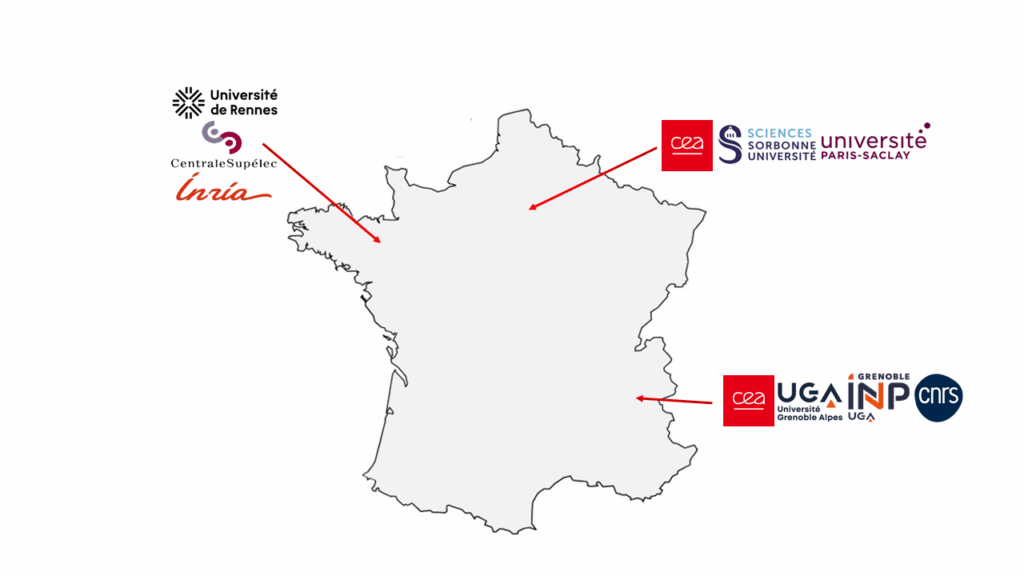

Le consortium

CEA, Inria, Sorbonne Université, UGA, Université Paris-Saclay, CentraleSupélec

L’objectif du projet est de concevoir des outils autour des nouvelles technologies numériques afin de vérifier l’absence de vulnérabilités matérielles comme logicielles, et de réaliser les preuves de conformité requises.

L’évaluation de la sécurité des systèmes numériques repose sur des analyses de conformité et des analyses de vulnérabilité pour fournir des assurances reconnues de cybersécurité : elle constitue un élément fondamental de souveraineté numérique, et de la stratégie d’autonomie européenne.

Une communauté de 19 chercheurs, enseignants chercheurs et ingénieurs mobilisant :

2 Ingénieur de recherche, 19 Doctorants, 8 postdocs

Publications

Les autres projets du PEPR Cybersécurtié