REV

Défi : l’exploitation de vulnérabilités en investigation numérique

Aperçu

Accélérer la recherche et le développement dans le domaine de l’identification des vulnérabilités de systèmes numériques.

Aurélien Francillon, Professeur à EURECOM

Noémie Véron

Les objectifs du projet REV sont:

- D’étudier les vulnérabilités des systèmes informatiques d’aujourd’hui et de demain, de plus en plus connectés, mobiles, et avec une forte intrication entre le logiciel et le matériel (comme les objets connectés et les smartphones)

- De fédérer, structurer et faire progresser la communauté académique française sur les thématiques de la recherche et analyse de vulnérabilités et le développement d’exploits

- D’initier un dialogue entre chercheurs en cybersécurité, professionnels de la cybersécurité et sciences humaines sur le thème des vulnérabilités informatiques

Mots clefs : Forensique, Fuzzing, Exploitation, Vulnérabilités, Fautes, Smartphones, IoT, Sécurité Logicielle, Sécurité Matérielle

Faire évoluer

Nos recherches

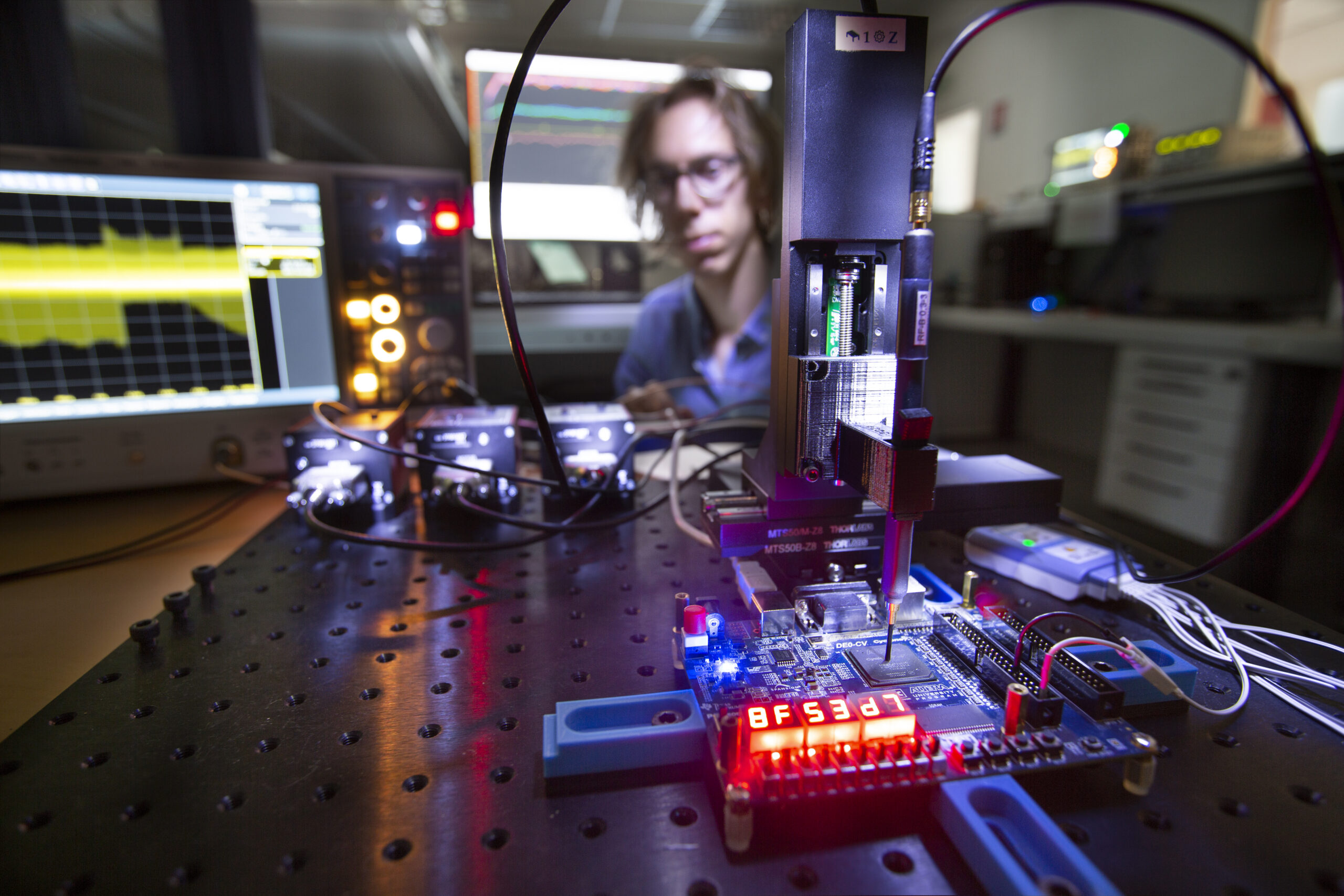

Les attaques et les exploitations matérielles

La plupart des travaux publiés sur l’exploitation d’attaques matérielles telles que l’analyse des canaux cachés et l’injection de fautes ciblent les cartes à puce ou les microcontrôleurs, moins complexes que les SoCs (System on Chips) intégrés dans les Smartphones. L‘objectif principal, ici, consiste à développer de nouvelles techniques permettant l’exportation des connaissances en attaques physiques depuis un système simple vers des dispositifs complexes.

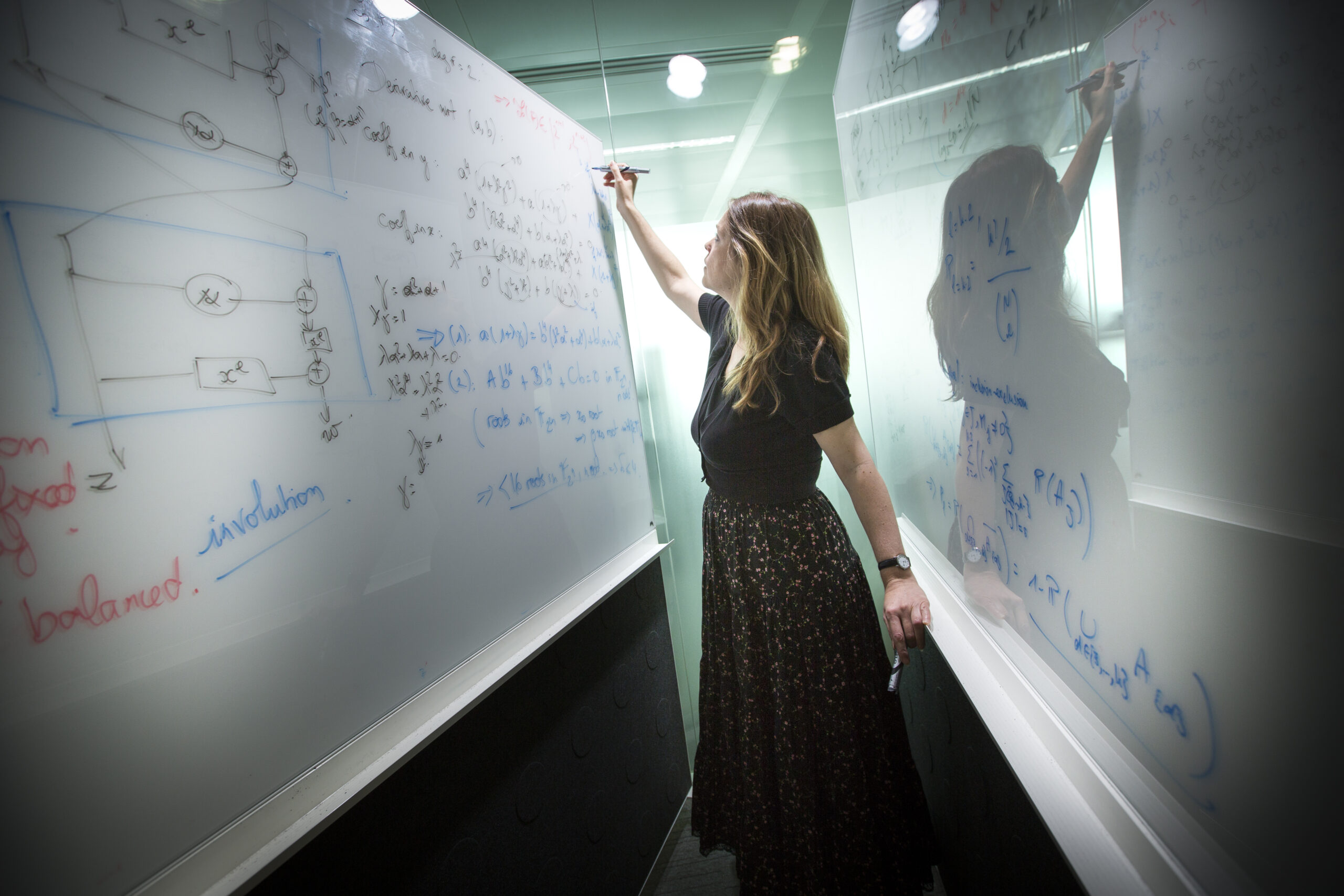

Les attaques sur le logiciel bas niveau

Il apparaît de plus en plus important de combiner les aspects logiciels et matériels afin de caractériser la surface d’attaque d’une plateforme. Nous nous intéressons donc aux interactions entre logiciel et matériel (notamment via la micro-architecture), et au logiciel bas niveau, en particulier sur l’aspect forensique.

Les attaques OS et système

L’ambition de ces travaux est de faire des avancées majeures dans la recherche de vulnérabilités et l’exploitation de vulnérabilités, en particulier sur les applications Android, leurs TEE et des techniques sous-jacentes.

Les attaques Web & IoT

Ces travaux mettent l’accent sur l’analyse de vulnérabilités d’applications spécifiques ainsi que de protocoles de communication, avec un focus particulier sur les applications Web et sur les protocoles de communication de l’IoT.

Le cadre juridique de l’exploitation des vulnérabilités des systèmes numériques

Nous étudions ici le cadre juridique de l’exploitation des vulnérabilités des systèmes numériques : cela comprend une analyse des normes existantes (nationales et internationales), tant s’agissant de l’exploitation des vulnérabilités par les forces de police, que de la recevabilité des preuves numériques. Potentiellement très attentatoires aux droits et libertés, diverses « lignes rouges » seront posées.

Les différents travaux seront regroupés dans une plate-forme de démonstration, afin d’en faciliter la dissémination et l’accès auprès de la communauté de recherche, des organismes d’État et des entreprises. La plate-forme jouera un rôle de diffusion, d’évangélisation et, pour les académiques, permettra d’abaisser le ticket d’entrée sur le thème de l’analyse de vulnérabilités. La plate-forme proposera une collection d’artefacts facilement rejouables, de benchmarks, de tutoriels et favorise l’open-source.

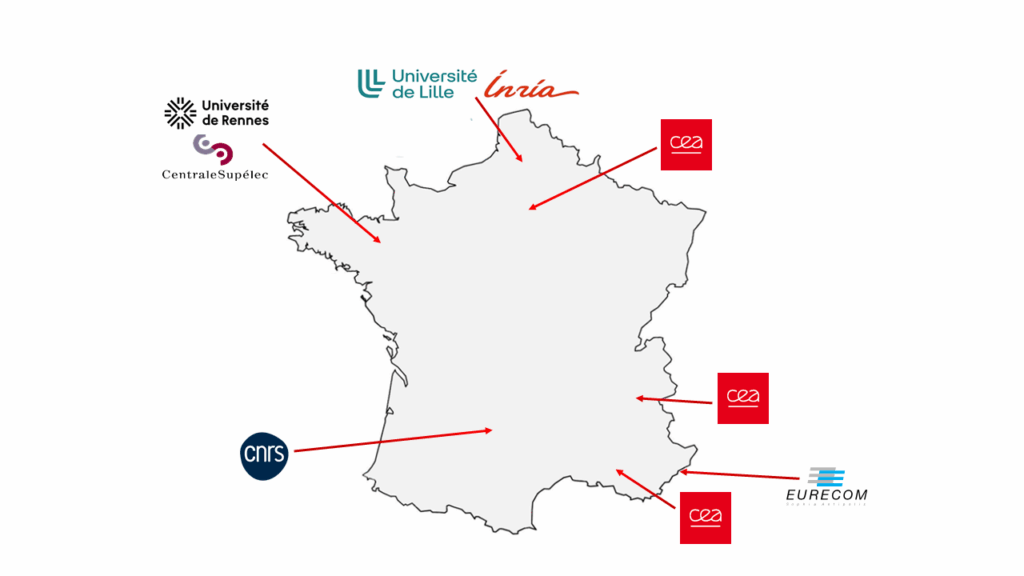

Le consortium

EURECOM, CEA, CNRS, Inria, CentraleSupelec, Université de Lille & Université de Rennes 1

Le défi scientifique principal consiste à pouvoir envisager globalement l’analyse de vulnérabilités – du matériel au logiciel en passant par les communications – à travers des travaux sur (1) les attaques et les exploitations matérielles, (2) les attaques visant les couches basses du logiciel, OS notamment, (3) les attaques ciblant les logiciels, et (4) les attaques ciblant les protocoles de communications. Le projet se concentrera également sur l’exploitation des vulnérabilités, notamment la caractérisation et la compréhension des degrés d’exploitation permis par des classes de vulnérabilités et la capacité à contourner des protections modernes.

Ce projet permet des avancées significatives sur les défis sous-jacents à l’analyse de vulnérabilités, avec une approche transverse et multidisciplinaire, notamment en termes juridiques. Ces avancées permettront d’encadrer l’utilisation des vulnérabilités par les forces de l’ordre et de sécuriser le recours aux résultats de l’exploitation des vulnérabilités comme éléments de preuve au cours des procès.

Une communauté de 20 chercheurs, enseignants chercheurs et ingénieurs mobilisant :

1 Maître de Conférences, 2 ingénieurs de recherche, 9 doctorants, 16 post-doctorants

Publications

Les autres projets du PEPR Cybersécurtié