SecureCompute

Défi : la sécurité du traitement des données dans le cloud

Aperçu

Proposer des mécanismes cryptographiques permettant d’assurer le transfert, le stockage et l’hébergement de données en toute sécurité.

Brice Minaud, Inria

Renaud Sirdey, CEA

Le projet SecureCompute envisage d’apporter des outils permettant de concilier la confidentialité des données et le respect de la vie privée avec l’hébergement dans un environnement non-maîtrisé, qui ne peut être considéré de confiance (lutte contre la corruption interne ou les attaques externes ciblées).

Les problématiques soulevées doivent répondre à la préservation de la confidentialité des données, l’anonymat des utilisateurs et l’intégrité des calculs.

Mots clefs : Multi Party Computation, Chiffrement (par attribut, fonctionnel et homomorphe), Technique de preuves.

Faire évoluer

Nos recherches

Les méthodes de chiffrement à clé publique et chiffrement à base d’attributs.

Chiffrement des données, de façon à ce que plus aucune information ne fuite, seul le destinataire (identifié par des attributs conformes à une politique de sécurité) peut déchiffrer.

Le chiffrement homomorphe, chiffrement cherchable et preuves compactes.

Technique de calcul sur des données chiffrées (en mode aveugle). La preuve permet de garantir la sincérité des calculs (calcul vérifiable).

Le chiffrement fonctionnel

Cadre émergent dans lequel une autorité maître peut distribuer des clés pour effectuer certains calculs sur des données chiffrées de manière contrôlée.

Le calcul multi-parties

Technique permettant à des parties disposant des données confidentielles de calculer mutuellement toute fonction sur ces entrées, sans révéler plus d’information que le résultat.

L’authentification anonyme

Techniques d’authentification sans nom d’utilisateur ni mot de passe, le projet propose des schémas de signatures, avec des propriétés particulières, notamment la randomisation ou l’homomorphisme, ainsi que des schémas non-interactifs.

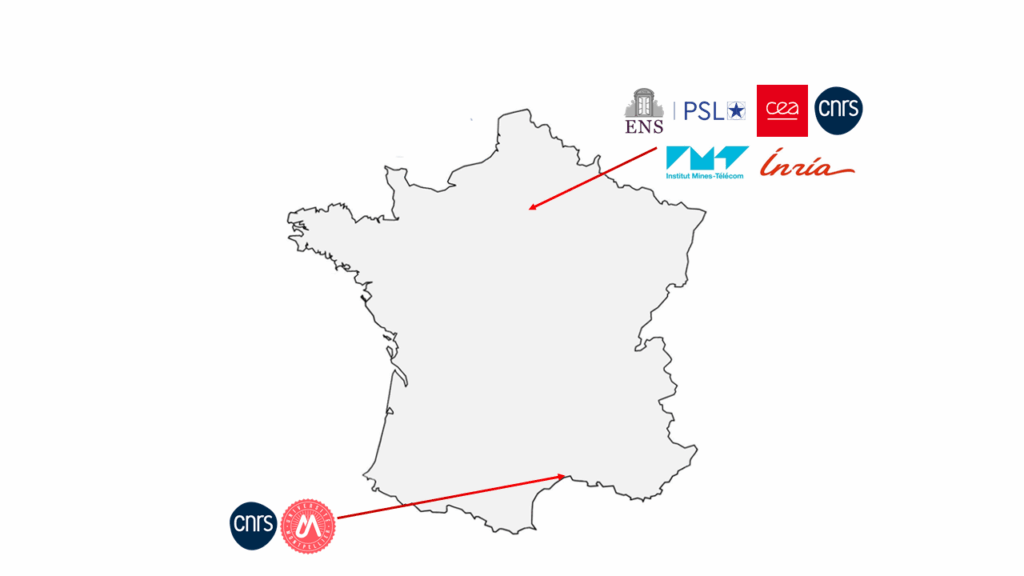

Le consortium

CEA, CNRS/Université de Montpellier, INRIA, UPSL

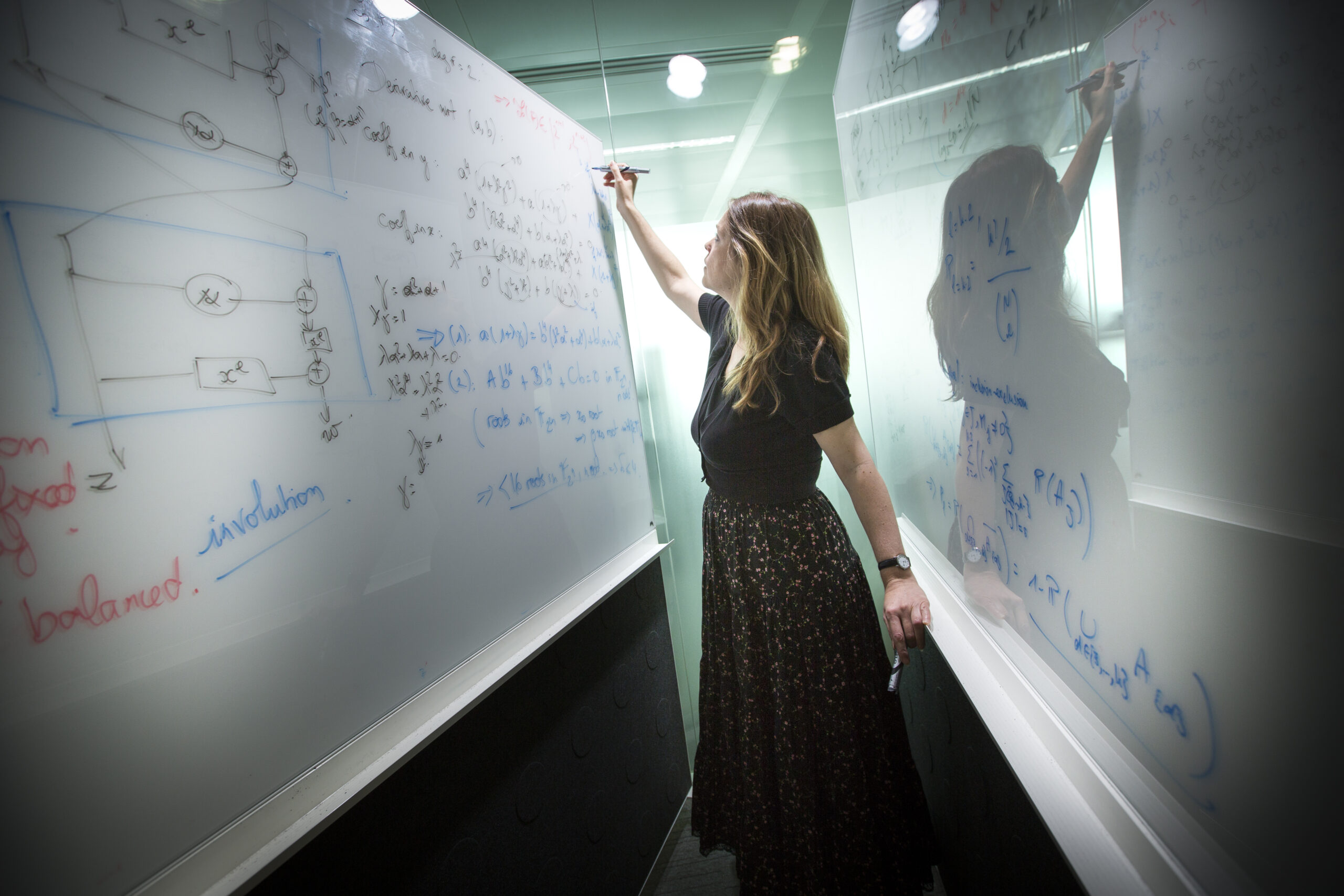

Tous les travaux auront pour objectif de proposer de nouvelles primitives adaptées aux besoins de sécurité. Chaque notion de sécurité sera étudiée et modélisée. La preuve de sécurité permettra de garantir la sécurité sous des hypothèses bien précises et pourra être vérifiée par des outils automatiques (développés dans le cadre du projet).

A l’ère de l’ultra numérique, les techniques de protection des données deviennent indispensables. Ce projet permettant d’éclairer sur ces différentes techniques tout en proposant de créer de la confiance dans les mécanismes de partage.

Une communauté de 19 chercheurs, enseignants chercheurs et ingénieurs mobilisant :

1 Ingénieur de recherche, 13 Doctorants, 5 postdocs

Publications

Les autres projets du PEPR Cybersécurtié